使用 HTMLPurifier 来解决 Laravel 5 中的 XSS 跨站脚本攻击安全问题

说明

本文是对老文章 Laravel 4 XSS 解决方案 HTMLPurifier for Laravel 4 的更新。

The Problem

XSS 一直是 Web 开发安全里面的一个大话题, 更多信息请见这里 IBM 文档库:跨站点脚本攻击深入解析 。

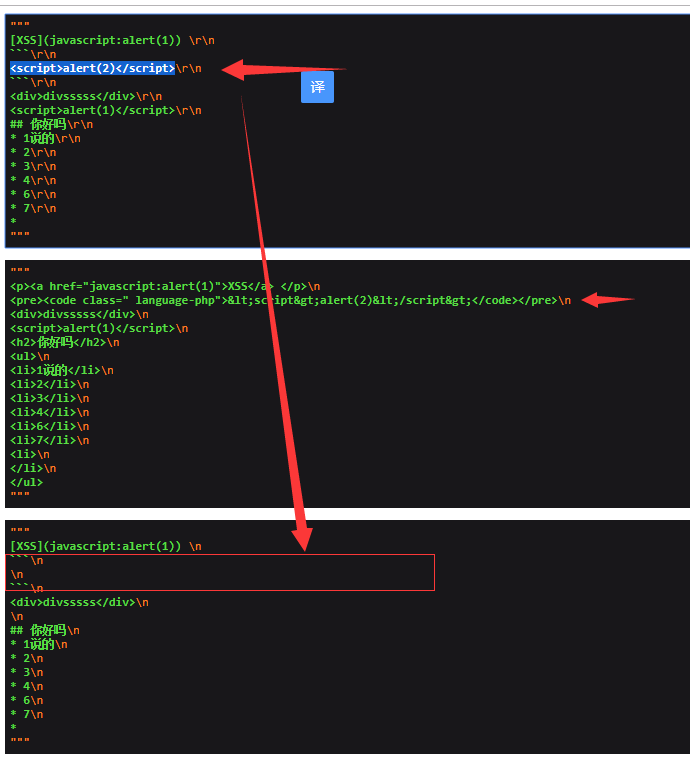

本社区运行于 PHPHub 之上,PHPHub 是一个论坛软件,由大量 UGC(User Generated Content 意味用户产生内容)驱动,随时面临的 XSS 的威胁,即使软件使用 Markdown 来撰写内容,减小了 XSS 的威胁,但是像以下问题还是会出现:

[some text](javascript:alert('xss'))更详细的 Markdown 和 XSS 的信息请见这里 -> Markdown and XSS 。

没有绝对的安全,这里介绍 PHPHub 是如何利用 HTMLPurifier for Laravel 5 来减小 XSS 的安全危害。

The Solution

HTMLPurifier

HTMLPurifier 本身就是一个独立的项目,运用『白名单机制』对 HTML 文本信息进行 XSS 过滤。

这里的『白名单机制』指的是,使用配置信息来定义『HTML 标签』、『标签属性』和『CSS 属性』数组,在执行 clean() 方法时,只允许配置信息『白名单』里出现的元素通过,其他都进行过滤。

如配置信息:

'HTML.Allowed' => 'div,em,a[href|title|style],ul,ol,li,p[style],br',

'CSS.AllowedProperties' => 'font,font-size,font-weight,font-style,font-family',用户提交:

<a someproperty="somevalue" href="http://example.com" style="color:#ccc;font-size:16px">

文章内容<script>alert('Alerted')</script>

</a>会被解析为:

<a href="http://example.com" style="font-size:16px">

文章内容

</a>以下内容因为未指定会被过滤:

someproperty未指定的 HTML 属性color未指定的 CSS 属性script未指定的 HTML 标签

HTMLPurifier for Laravel 5

HTMLPurifier for Laravel 是对 HTMLPurifier 针对 Laravel 框架的一个封装.

安装 HTMLPurifier for Laravel 5

使用 Composer 安装:

composer require mews/purifier在 config/app.php 文件的 providers 数组添加以下

Mews\Purifier\PurifierServiceProvider::class,配置 HTMLPurifier for Laravel 5

命令行下运行

$ php artisan vendor:publish --provider="Mews\Purifier\PurifierServiceProvider"打开 config/purifier.php , 默认的配置有以下:

return [

'encoding' => 'UTF-8',

'finalize' => true,

'cachePath' => storage_path('app/purifier'),

'cacheFileMode' => 0755,

'settings' => [

'default' => [

'HTML.Doctype' => 'HTML 4.01 Transitional',

'HTML.Allowed' => 'div,b,strong,i,em,u,a[href|title],ul,ol,li,p[style],br,span[style],img[width|height|alt|src]',

'CSS.AllowedProperties' => 'font,font-size,font-weight,font-style,font-family,text-decoration,padding-left,color,background-color,text-align',

'AutoFormat.AutoParagraph' => true,

'AutoFormat.RemoveEmpty' => true,

],

'test' => [

'Attr.EnableID' => 'true',

],

"youtube" => [

"HTML.SafeIframe" => 'true',

"URI.SafeIframeRegexp" => "%^(http://|https://|//)(www.youtube.com/embed/|player.vimeo.com/video/)%",

],

'custom_definition' => [

'id' => 'html5-definitions',

'rev' => 1,

'debug' => false,

'elements' => [

// http://developers.whatwg.org/sections.html

['section', 'Block', 'Flow', 'Common'],

['nav', 'Block', 'Flow', 'Common'],

['article', 'Block', 'Flow', 'Common'],

['aside', 'Block', 'Flow', 'Common'],

['header', 'Block', 'Flow', 'Common'],

['footer', 'Block', 'Flow', 'Common'],

// Content model actually excludes several tags, not modelled here

['address', 'Block', 'Flow', 'Common'],

['hgroup', 'Block', 'Required: h1 | h2 | h3 | h4 | h5 | h6', 'Common'],

// http://developers.whatwg.org/grouping-content.html

['figure', 'Block', 'Optional: (figcaption, Flow) | (Flow, figcaption) | Flow', 'Common'],

['figcaption', 'Inline', 'Flow', 'Common'],

// http://developers.whatwg.org/the-video-element.html#the-video-element

['video', 'Block', 'Optional: (source, Flow) | (Flow, source) | Flow', 'Common', [

'src' => 'URI',

'type' => 'Text',

'width' => 'Length',

'height' => 'Length',

'poster' => 'URI',

'preload' => 'Enum#auto,metadata,none',

'controls' => 'Bool',

]],

['source', 'Block', 'Flow', 'Common', [

'src' => 'URI',

'type' => 'Text',

]],

// http://developers.whatwg.org/text-level-semantics.html

['s', 'Inline', 'Inline', 'Common'],

['var', 'Inline', 'Inline', 'Common'],

['sub', 'Inline', 'Inline', 'Common'],

['sup', 'Inline', 'Inline', 'Common'],

['mark', 'Inline', 'Inline', 'Common'],

['wbr', 'Inline', 'Empty', 'Core'],

// http://developers.whatwg.org/edits.html

['ins', 'Block', 'Flow', 'Common', ['cite' => 'URI', 'datetime' => 'CDATA']],

['del', 'Block', 'Flow', 'Common', ['cite' => 'URI', 'datetime' => 'CDATA']],

],

'attributes' => [

['iframe', 'allowfullscreen', 'Bool'],

['table', 'height', 'Text'],

['td', 'border', 'Text'],

['th', 'border', 'Text'],

['tr', 'width', 'Text'],

['tr', 'height', 'Text'],

['tr', 'border', 'Text'],

],

],

'custom_attributes' => [

['a', 'target', 'Enum#_blank,_self,_target,_top'],

],

'custom_elements' => [

['u', 'Inline', 'Inline', 'Common'],

],

],

];这个时候就可以使用如下的调用进行过滤了

clean(Input::get('inputname'));扩展设置

为了方便扩展性, 我将 config 文件如以下:

<?php

return [

'encoding' => 'UTF-8',

'finalize' => true,

'cachePath' => storage_path('app/purifier'),

'cacheFileMode' => 0755,

'settings' => [

'default' => [

'HTML.Doctype' => 'HTML 4.01 Transitional',

'HTML.Allowed' => 'div,b,strong,i,em,u,a[href|title],ul,ol,li,p[style],br,span[style],img[width|height|alt|src]',

'CSS.AllowedProperties' => 'font,font-size,font-weight,font-style,font-family,text-decoration,padding-left,color,background-color,text-align',

'AutoFormat.AutoParagraph' => true,

'AutoFormat.RemoveEmpty' => true,

],

'test' => [

'Attr.EnableID' => 'true',

],

.

.

// 省略无数代码

.

.

'user_topic_body' => array(

'HTML.Doctype' => 'XHTML 1.0 Strict',

'HTML.Allowed' => 'div,b,strong,i,em,a[href|title],ul,ol,li,p[style],br,span[style],img[width|height|alt|src],pre,code',

'CSS.AllowedProperties' => 'font,font-size,font-weight,font-style,font-family,text-decoration,padding-left,color,background-color,text-align',

'AutoFormat.AutoParagraph' => true,

'AutoFormat.RemoveEmpty' => true,

),

],

];

注意到多了一个 user_topic_body 的节点, 这样的话, 我就可以针对性的调用, 如以下, 注意第二个传参:

clean($html_data, 'user_topic_body');--- EOF ---

本作品采用《CC 协议》,转载必须注明作者和本文链接

关于 LearnKu

关于 LearnKu

推荐文章: