13.2. 攻破无线加密技术

攻破无线加密技术

无线网络对公司吸引力不足的原因之一就是安全性缺失或薄弱。由于无线网络通过空间传输信号,所以信息比在有线网络上更容易受到攻击。如果没有充分的保护,信息易于被第三方嗅探甚至捕获。为了克服这个问题,通常会采用加密措施,以降低拦截的可能性。

下面是对于保护无线网络的三种最常用的技术:

有限等效保密(Wired Equivalent Privacy, WEP)

最早和最弱的技术,WEP标准是提供无线安全的最初尝试,在其出现后不久,就被发现存在缺陷,十分易受攻击。

WI-FI保护访问(WI-FI Protected Access, WPA)

WPA作为WEP的主要后继者,意在解决WEP的诸多安全问题。虽然他成功地解决了很多问题,比WEP要强大得多,但他仍然存在一些漏洞。WPA使用TKIP和AES加密作为其保护信息的主要机制。

WPA2

WPA2是WPA的后继者,旨在解决WPA中的问题。WWPA2更为强大,并采用更强的AES和CCMP形式的加密。该标准还有一个更强系统(如EAP和TKIP)的版本。WPA2还分别对个人和企业提供了不同的部署方法。

这些安全协议看似字母排列都差不多,那么到底哪种最好用?哪种最脆弱?那种最强?接下来就将分门别类地阐述网络无线安全。

破解WEP

当无线网络首次公开推出时,其安全性需求就已显而易见,无线网络的创造者使用WEP来提供这种能力。WEP是可用于无线网络的最早的安全协议,也是最脆弱的。

当WEP最初于802.11b标准一同推出时。从表面上看,WEP似乎是一种优良的技术,它使用了众所周知、口碑良好的加密协议(如RC4),但实际上其实非常差。目前已知它是最弱的无线安全协议。虽然提出WEP协议时本意良好,但实际上十分薄弱。究其原因,WEP是由不熟悉密码学的人员设计,并且没有寻求熟悉该技术者的帮助。因此,在WEP设计过程中所使用的优良技术,如RC4,并未得到有效使用。

WEP旨在提供以下功能:

- 防止通信窃听,减少未经授权的数据泄露

- 检查整个网络中的流动的数据的完整性

- 使用一个共享密钥在传输之前加密数据包

- 通过一个轻量级、 高效率的系统,提供机密性、访问控制和完整性

其问题源于以下情况:

- 协议设计时没有征询学术界的意见。。

- 该协议没有密钥分发机制,而依赖于预共享密钥。由于工作量问题,导致许多用户永远不会更改密钥。

- 攻击者获得足够的密文和明文后,即可分析和获得密钥。

无疑,你对WEP协议的糟糕和不堪使用己早有耳闻。接下来将介绍的是如何破解WEP,说明其过程和组合使用各种技术的方法。

要从头到尾执行此破解过程,包括破解密钥的过程,请按照下列步骤操作:

- 在接入点的特定频道上,以监控模式启动攻击系统上的无线接口。此模式用于观察数据包,但不连接到任何接入点。

- 使用无线设备探测目标网络,以确定是否可以执行数据包注入。

- 选择aireplay-ng等工具,对接入点进行虚假认证。

- 启动Wi-Fi嗅探工具以捕获初始化向量(Initialization Vectors, IV)。如果使用aireplay-ng,可以拦截ARP请求报文并重新注入网络,导致生成更多的报文,以供捕获。

- 运行Cain & Abel或aircrack-ng等工具,从流量数据中提取加密密钥。

从WEP转换到WPA

在发现WEP有非常严重、无法弥补的缺陷后,人们引入了Wi-Fi保护访问(Wi-FiProtected Access, WPA)机制。WPA设计为一种软件升级,而不需要完全的硬件升级,从而可以通过服务包或软件更新简单地实现。

WPA协议引入的最重要的变化是使用TKIP系统增强了数据加密。TKIP是一种用于定期动态更改密钥的协议:相比之下,WEP将在人们物理更改密钥前,使用相同的密钥。这一动态密钥更改特性使得WPA比WEP更难破解。

WPA受以下缺陷影响:

- 用户选择的弱密码

- 数据包欺骗

破解WPA和WPA2

要破解WPA必需使用不同于破解WEP的方法。幸运的是,Kali Linux中有最好的WPA攻击工具之一,Reaver,免费可用。Reaver能够通过尝试获取用于访问网络的WPA预共享密钥信息,利用无线路由器中的漏洞。

WPA2是WPA的升级,用于修复原始协议的缺陷。WPA大大增强了安全性,同时保特对802.11i标准的兼容。

WPA和WPA2都饱受可供渗透测试者利用的漏洞困扰。每个漏洞都提供了一种攻破在其他方面很强大的协议安全机制的途径。

那么,如何攻击WPA和WPA2呢?

离线攻击(Ofine Attack)

离线攻击需要足够靠近接入点,分析客户端和接入点间称为握手的过程。握手是指初始连接尝试时发生的认证或关联过程。由于此时会进行初始同步或密钥交换,需要做的,就是监视和捕获该过程,并离线破解密钥。离线攻击之所以有效,是因为握手信息每一次都是使用明文,所以能够积累足以获取密钥的信息。

解认证攻击(Deauthentication Attack)

该类型的攻击用于解决监视客户端和AP之间握手过程的问题,欺骗二者中断并重新连接(从而重复握手过程以便监视)。与离线攻击十分类似。解认证攻击需要捕获握手过程并破解密钥。

提取密钥

在每个客户端都输入了预共享密钥的情况下,可以物理访问客户端,并从中获取密钥。

暴力破解WPA密钥

技术含量最低的攻击是古老的暴力破解。这种攻击通常使用诸如aircrack、aireplay或KisMac之类的工具,暴力破解密钥。这种攻击的缺点是解出密钥可能需要很长时间或大量计算能力。攻击也可能会锁定接入点,或触发攻击检测机制。

虽然也可以使用基于Linux的工具(如Kali Linux或aircrack-ng套件)进行这些攻击,但还有其他可用选项。一个名叫Pwnie Express的公司,推出了两种设备Pwn Pad和Pwn Phone,能够使得无线网络的破解比以往任何时候都容易。这两种设备都提供了一套内置的工具,用于各种安全审核和测试,其中包括能够快速破解WEP、WPA和WPA2的工具。两者都具有使用诸如Nexus 5和Nexus 7之类的现成硬件的优点,这使得它们非常容易隐藏。当有第三方检查它们,外观不会过于可疑。缺点是它们售价相当昂贵——每台一千美元以上。

虽然可以购买Pwn Pad或Pwn Phone等设备,但它们可能不是最佳或最具效费比的选择。这两种设备都可以通过从eBay购买相应的平板电脑或手机,并使用Pwnie Express提供的免费版本(称为社区版)的操作系统,进行自制。

还可以使用流行程度高得多的Kali Linux渗透测试操作系统的Kali NetHunter版本,从头开始制作自己的设备。选择这条路线的好处,是该系统可以在更多的硬件设备上工作,更灵活、文档完善得多、高度可定制——并且免费。

了解无线部署选项

有多种方式部署无线网络。作为一名渗透测试者,应该了解这些不同的炎型,因为它们可能在以后计划或实施渗透测试时有用。了解各种类型的无线网络部署,对于规划攻击时极有帮助。例如,识别出一个4G热点,可能使你能够定位一个使用其手机连接到该无线网,同时仍然连接到物理的用户。在这种情况下,该用户可能打开了一个接人主网络的后门。如果希望执行拒绝服务攻击并切断不同位置之间的连接,则以点对点WLAN作为政击目标可能会有效。

现在建立无线网络的常见方法之一是使用3G/4G热点。3G/4G热点是通过使用一个特殊的具备蜂窝网络功能的接入点,或是一台只需要简单地 “按”某个按钮即可转换成一个接入点的手机部署的无线网络。这些类型的设备十分常见,因为几乎每台智能手机都将该功能作为一项标准功能。一个4G热点的例子如图所示。

使用蜂窝接入点的网络具有另一个共同特性:它们的外形。许多此类接入点外形尺寸很小,并且可能使用手机或平板电脑的形式。这两种设备说明了此类接入点的一个优点,同时也是一个安全问题:它们看起来不像一个接入点,并且只是一个极为常见的设备的组成部分。这样的设备可以很容易地隐藏起来,并且与随身携带的日常用品混在一起,因此不会引起怀疑。

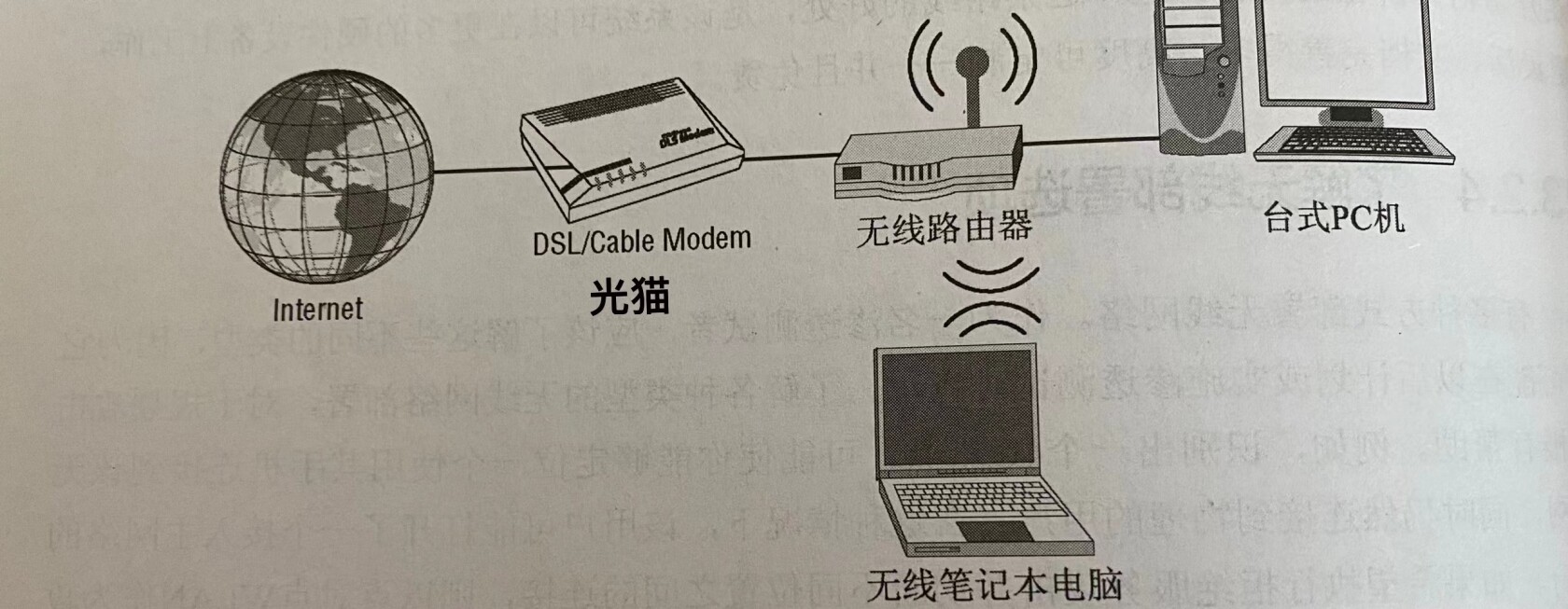

对现有网络的扩展是一种使用连接到有线网络的接入点,以进一步扩展现有网络的覆盖范围的网络部署类型。有趣的是,在这种类型的网络上使用的接入点可以是硬件或软件。后一类型的接入点(软件型)通常是通过将无线适配器共享到其他设备,从而令其可连接到客户端实现。这种网络部署的示意图如图所示

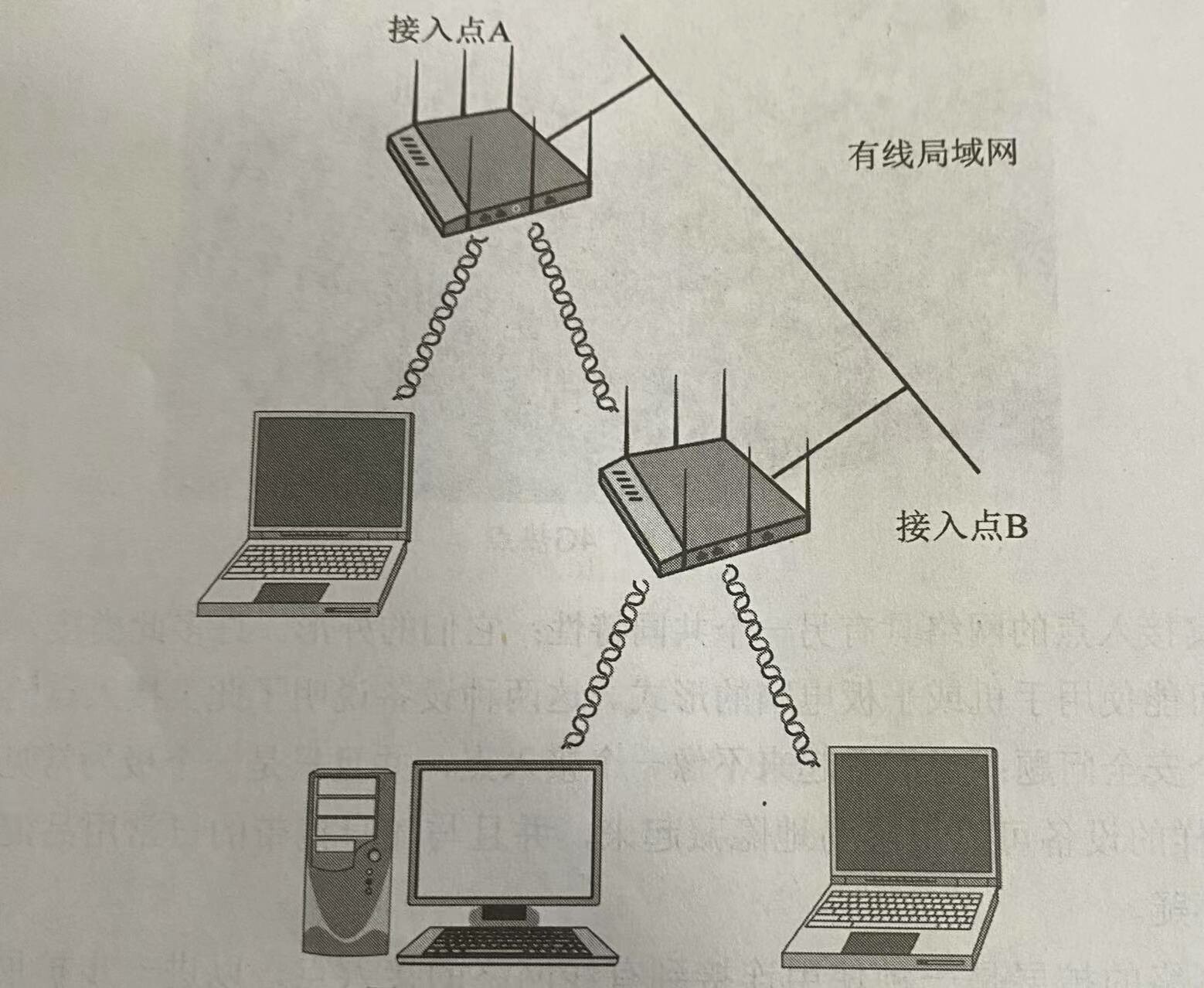

多接入点是另一种常见的部署类型,它使用多个接入点以实现大面积覆盖。与蜂窝网络很类似,这种类型的部署需要接入点在一定程度上彼此重叠,从而使得客户端可在各个AP间漫游而不会中断连接。在酒店、 会议中心和学校等地点,会经常见到这样的部署,并提供供客户按需连接的多个接入点。使用这种实现方式时,要求每个接入点与其相邻接入点的覆盖范围有一定程度的重叠。如果设置正确,这种类型的网络使得客户端可以无缝地漫游,而不会丢失连接。多接入点部署的一个示例如图所示。

LAN到LAN无线网络使得物理位置接近的不同网络可通过无线技术连接。该技术的优点是,可以在(如果不使用该技术)可能不得不使用更昂贵的连接解决方案(例如雇人挖开道路以铺设实体线缆)的位置之间建立网络连接。这种类型的部署有时也被称为地点到地点(site-to-site)无线局域网(WLAN)。

防护WEP和WPA攻击

如何阻止上文介绍的针对WEP和WPA的多种攻击?除了加密和其他机制以外,还有一些消费者常用的领先技术,包括下列这些:

- 使用一个复杂的密码或短语作为密钥。使用之前你了解的密码规则,可以为AP创建一个强密码。

- 在客户侧使用服务器验证,以使客户端能够对其连接的公P进行验证。

- 如果WPA2可用,摒弃WEP和WPA,并转移到WPA2。

- 使用加密标准,例如CCMP、AES和TKIP。

- 在接入点上使用MAC地址过滤。

- 在路由器中禁用SSID广播选项。

在了解了各种安全技术后,现在首先需要知道的是,如何找到一个无线网络。

渗透测试学习笔记

渗透测试学习笔记

关于 LearnKu

关于 LearnKu