微信小程序被黑客攻击痕迹查找及防御

起因:

最近写了个 恋爱话术VIP破解版 小程序,被攻击了,黑客直接明目张胆的登陆到了我的服务器上安装各种肉鸡程序。

寻找入侵路径:

黑客是如何免密登陆到我的服务器的,因为服务器配置ssh publickey登陆,关闭了密码登陆

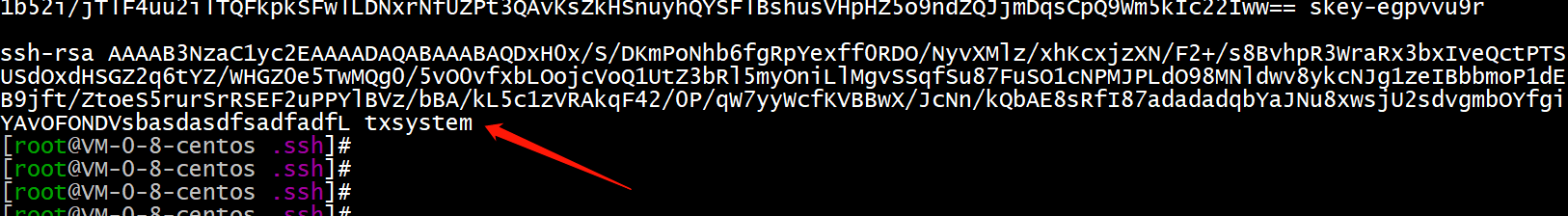

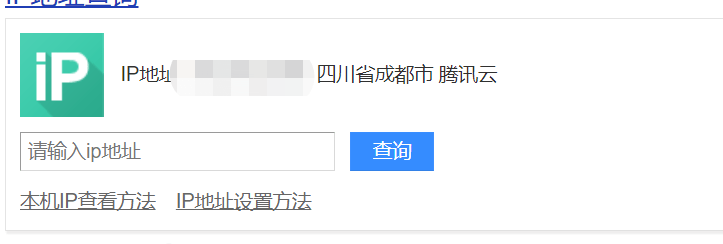

按照这个问题思考,如果黑客登陆我的服务器,必须把他机器的ssh 公钥 写入 到我服务器的authorized_keys中。cat 了一下 果然多出来一条 授权公钥,还起了个tx 的前缀,估计入侵前做了功课,腾讯云和阿里云的ip地址输入到百度里都会有提示。

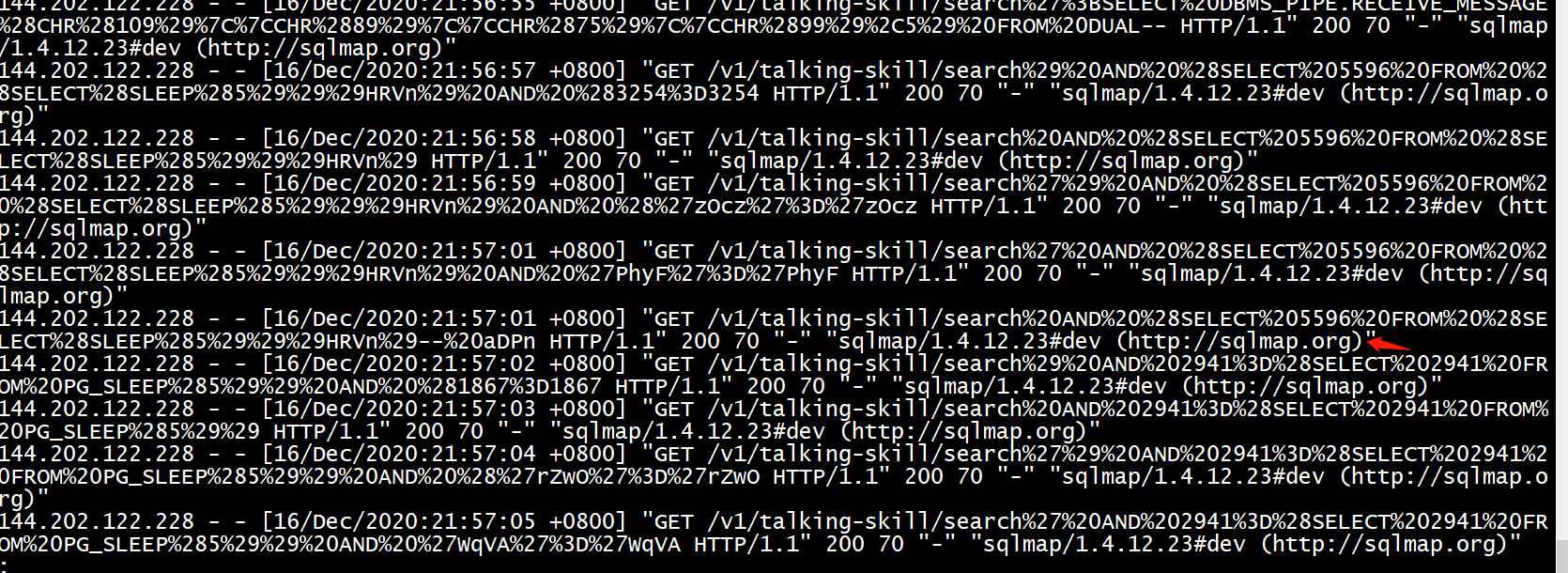

为了防止黑客进一步破坏,删掉了这条授权公钥。从这个角度来看,黑客一定是获取到了linux中某个用户的权限,而且这个用户还可以直接对root 目录下的 文件进行读写操作。 按照这个思路思考,目前机器上安装了mysql php nginx , php 及 nginx 分别新建了用户,用户所属www用户组,唯独MySQL用的是root用户。黑客极大的可能是通过msyql读写文件信息的,那么很有可能是通过 后端项目sql注入拿到sql-shell读取文件权限的。为了验证这个猜想,直接去查找nginx日志记录,查看是否存在sql注入关键字,结果验证了我的猜想。如下图

黑客利用sqlmap注入工具对search接口成功sql注入,通过mysql load_file 函数成功读取配置文件

,成功获取数据库的账号密码。至此黑客完全拿到了数据库的权限。

防范:

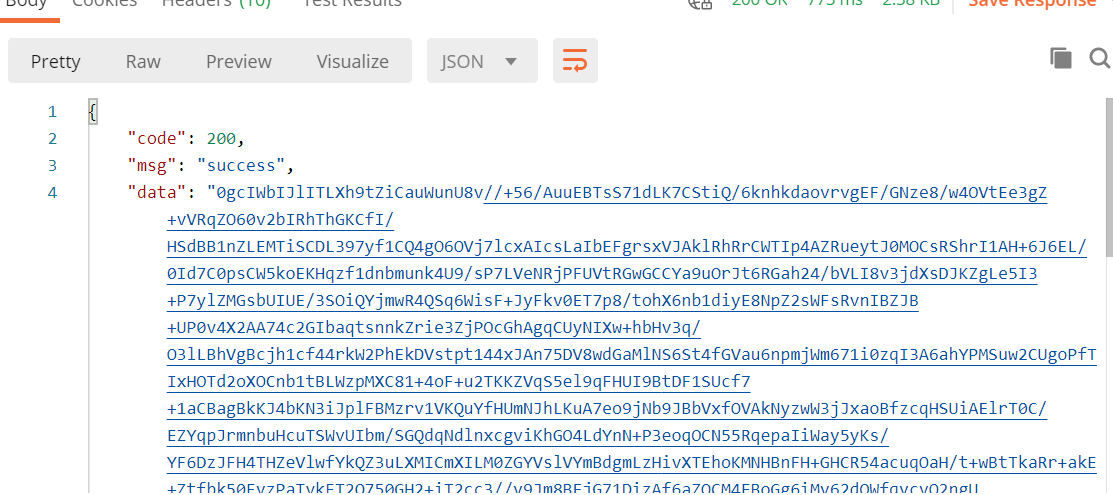

1.接口请求和返回加密,这一步能够很好的解决sql注入的问题,增加黑客入侵的成本,同时也可以减少你的数据被爬取得分险。

2.mysql 用户权限限制,项目中的mysql账号不要使用,全量授权和外网开放。如果授权的话单独授权给项目使用的数据库,且 单数授权 insert select update 项目简单所需的mysql功能。

- sql语句不要写原生,尽量使用框架的orm, 框架会转义

- 检测请求中是否夹带 select union 的字段,sql注入会使用到这些字段测试MySQL是否存在以下注入漏洞

B:Boolean-based-blind (布尔型型注入)

E:Error-based (报错型注入)

U:Union query-based (联合注入)

S:Starked queries (通过sqlmap读取文件系统、操作系统、注册表必须 使用该参数,可多语句查询注入)

T:Time-based blind (基于时间延迟注入)

5.因为框架有的时候也会有漏洞,最好关注一下官网的安全通知,看自己的版本是否已存在漏洞

关于 LearnKu

关于 LearnKu

search 接口怎么写的 :flushed:

其实我是来看话术的 :wink:

laravel 不是会处理 sql 字符串吗,不会是用原生写的吧。。

是不是 账号密码登陆就能防止了? like的sql注入怎么解决?望指点

如果可以操作root,那就是被提权了。 1.有没有用Reids,如果有控制好Redis的写权限。 2.部署小程序项目接口的用户不能用root。 3.控制好PHP的disable_functions,如果必要开启危险函数一定检查好使用,就是内容外部不可控。 4.查看系统内核,如果内核版本过低一定要升级。这一步跟Redis写权限一样,都是为了防止被入侵后的提权。

伪造你的token 就这么简单!jwt,必须加密,你看看你的用户登录,是不是JWT

安全无小事啊

没那么复杂... 手写 sql 又如何, 用参数绑定就行了.

电脑打开就这样了?