管理后台登录地址理论上有办法被猜到吗?

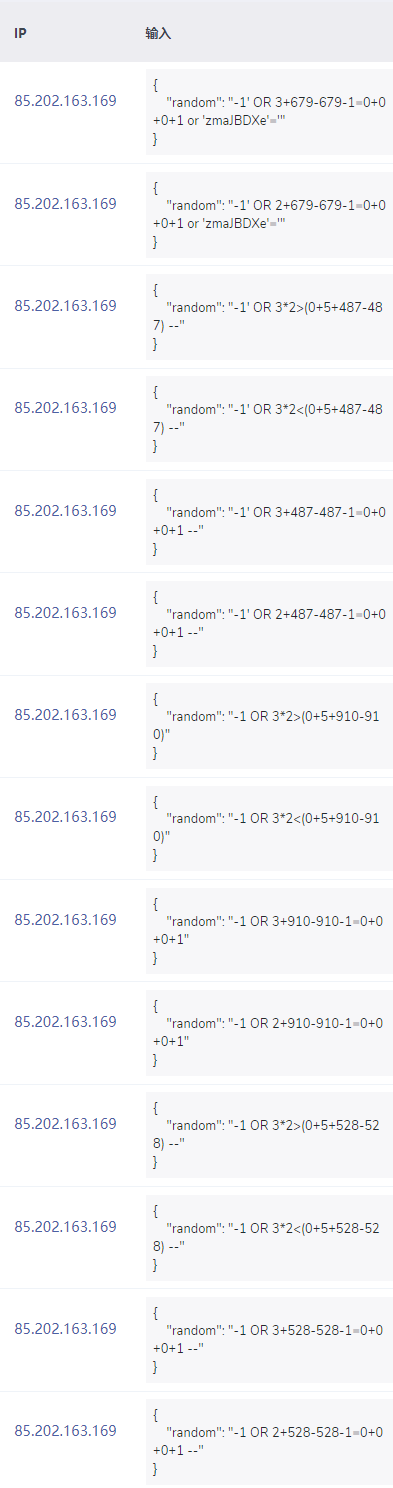

事情是这样的,最近修改了后台登录的ADMIN_ROUTE_PREFIX,后台前缀不带admin字符,但是没过几天就被人猜到了,查看了一下日志,一天被尝试了900多次登录,但是最后没登录上,想问下这种是怎么猜测出来的?附上登录尝试日志,是个德国IP,应该是代理IP,还有很多条就不截取了

关于 LearnKu

关于 LearnKu

路由重写,可以参考下wordpress的做法。

不一定猜出来,你打开了你的后台后,又有去访问其他网站,带的refer就有可能把你的后台地址暴露了。 有些搜索引擎会收录到

不确定后台是不是被注入了

比如图片直接用对方的一个页面, 只要你打开对方就可以直接获取你的后台地址。

有了网址,只要前后台共用域名,后台地址一般就是那26个字母组合,循环组合请求地址获取页面返回信息情况,不就拿到后台地址了?

不用担心,你把/admin去掉了,那就成根路径了,这种全网扫描按域名扫的太多了,不是谁故意扫你,不用理会。

就算后台路径暴露也不是什么大问题吧, 更换地址效果不好, 是不是应该考虑给后台登录增加防爆破, 封锁下 ip / 账号 之类的

可以给后台登录加上一个 GET 参数,访问的时候必须携带对应的参数和值,控制器判断不匹配就重定向回主页或报404,比如加个 token 参数:/admin/login?token=随机字符串

估计是被脚本扫到了,这种一般都是针对 wordpress 站点的攻击脚本。

参考宝塔 www.business.com/16 位随机字符串 为登录地址

换长点的 md5

可是试试这三种方案:

类似方法有很多,主要是看团队内部的上手成本……

我的机器是云服务器,管理后台运行在另一个端口号,889 , 所以,登录云服务器的管理平台,放开我IP的 889 端口访问,其他的一概拒绝。用完后,把这条删了,所有人访问不了 889. 我在 nginx 设置了两个 vhost ,一个是前台展示的。所以关于 /admin 的路径全部 drop 了。 另一个是管理后台的。运行在 889 端口,可以全功能访问。

这样当然还有其他漏洞,但起码不会被猜密码了,我告诉你后台地址你也访问不了,我告诉你密码你也登录不了。

-1 or ...一看就是sql注入,跟登录没一点关系。900次sql注入,脚本一下子的事情。

我公司统一

/admin,改其他路径,自己记得住后台吗要安全? 让客户改长密码。

整一个sha加密的地址+随机IP

我再提供一种方案吧,也很简单。同样是分开前后端,后端不让公网访问。 后端使用一个特殊的,公网不解析的域名,比如

admin-2024.example.com注意这个 admin 域名公网不要解析。然后,让参与管理的人员,在本地 host 中加入这个解析。 首先,没有公网解析,少去了猜密码,连 admin-2024.example.com 你都不知道,你咱猜,就象猜到,还有密码一道防线。其次,在管理电脑上加个 host 非常简单,而且长久有效。设置成你的IP才能访问就好了

之前我做了几种方式:

地址做成随机数加密登陆就好了,可以定期更换一次。嫌麻烦的话就在后面跟时间,比如今天是admin_2024-07-31,每日要访问就加上时间就可以登陆了

有条件的话上cf的zero trust

最简单有效的方式,就是楼上说的 IP 白名单

买个waf

很多方式,强密码是最基础的,同一IP或同一登录用户名错误3次,锁半小时,麻烦一点IP白名单登录,家里IP变了,去云上加上再访问,还可以加身份验证器和游戏密保那种60秒变化一次数字,要安全就不要怕麻烦,

建议使用谷歌动态口令密码,苹果和安卓手机都能装的,登录时看自己手机。

弄个假的呗;让他自己玩

ip白名单 如果不在里面的 直接直定向去下载一个大文件。