docker Redis 被任意链接 导致被 kdevtmpfsi 挖矿记录

发现问题

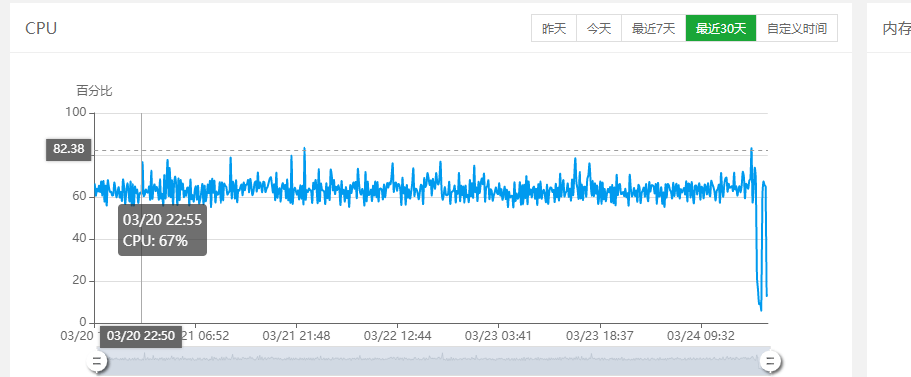

top看到了kdevtmpfsi进程一直在吃cpu。

最后发现是docker的redis的容器被挖矿了。

问题产生

我是用自己编写的https://gitee.com/lyxxxh/lnmp编译镜像的。

redis监听的是0.0.0.0 映射宿主机的6379端口。

没有设置密码 被随意链接

我防火墙没有开放6379端口 怎么会可以连接呢?

[root@VM_0_2_centos lnmp]# firewall-cmd --list-all

...

ports: 20/tcp 21/tcp 22/tcp 80/tcp 8888/tcp 39000-40000/tcp 12121/tcp 12121/udp 13131/tcp 13131/udp 443/tcp 4000/tcp 4000/udp 8081/tcp 8081/udp 4443/tcp 4443/udp

可以看到 6379端口没有开放

[root@VM_0_2_centos lnmp]# iptables -nL

...

DNAT tcp -- anywhere VM_0_2_centos tcp dpt:6379 to:172.18.0.2:6379

原因就是这里,将本地的6379映射到容器的6379

它不会经过防火墙的,直接映射的 ! 解决

.env修改配置

REDIS_PORT=6379改成REDIS_PORT=127.0.0.1:6379//只有本地才可以链接了docker-compose up --build

当然也可以配置密码 监听主机等方式解决

为什么被链接就会挖矿

其他博主的文章

Redis挖矿原理及防范

有点奇怪的是

docker的redis没有装ssh,也没有/root/.ssh目录的

不用ssh 他怎么放病毒的?我让他再进入一次把,看看他是怎么放病毒的。

redis-cli -h 134.175.80.215 就可以链接到我的redis了

本作品采用《CC 协议》,转载必须注明作者和本文链接

关于 LearnKu

关于 LearnKu

本地映射到容器就不会经过防火墙,对于这句不能理解。

一般来说,用的都是云主机,阿里云或者腾讯云,在那里设置的哪些端口开放,哪些端口关闭。

我的腾讯云,被注入好多次挖矿KV了。目前给redis 设置个密码

@L学习不停

我宿主机

firewall6379端口没开启redis-cli -h 主机ip宿主机经过iptables映射 直接访问到我的容器6379端口了我是用宝塔开启端口的 宝塔的

安全就是操作firewall