一处whereRaw引起的SQL注入,网警找到了我

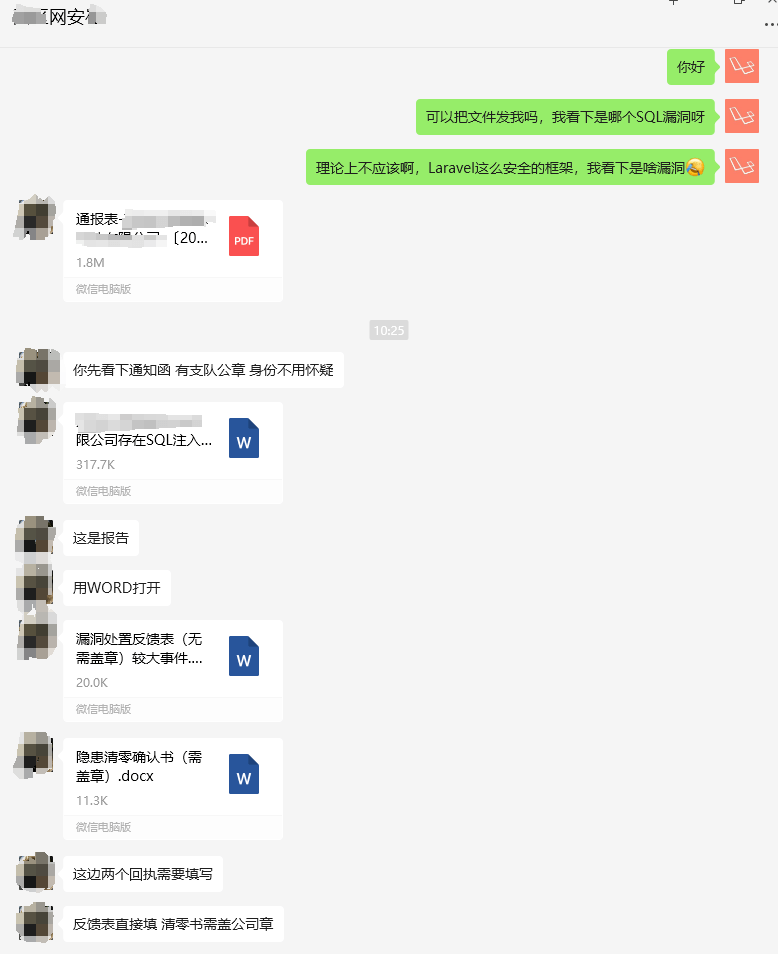

问题是这样的,今天早上老板收到一通电话,说是公安打电话给ta,说网站有一处SQL注入漏洞,我把电话回拨过去了,根据上面的提示找到了

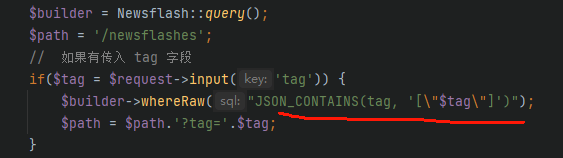

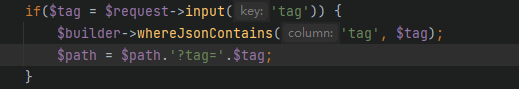

现在看确实犯了很简单的错误,之前都没有意识到,贴一下问题处:

整改前的:

整改后的:

贴一下微信聊天

第一次碰到这种,以往有漏洞,可能在各大云服务器平台收的提醒,感觉挺新奇的,就发出来了,不知道有没有老哥碰到过

有点标题党了哈,祝大家新的一年,少写bug

关于 LearnKu

关于 LearnKu

这不是laravel的bug,whereRaw本来就有sql注入的风险

好负责的网警

sql 注入很简单就可以防护

防护也很简单, 有自带函数

mysqli_real_escape_string, 原理也简单,处理特殊字符,不给他机会你的代码问题是参数值直接填充到SQL中,导致了SQL注入,参数应该通过绑定填充。

新奇:joy:

raw翻译过来不就是原生,所以raw得要自己注意。造一个laravel漏洞 讲解sql盲注原理

很基础的安全知识,不应该 :neutral_face:

兄弟,这确实是你的锅,文档应该读几遍

这个新鲜啊,真是长见识了

网警怎么发现的

网警还管这事?

我也遇到过被网管通知,不过不是

SQL注入,而是JS版本太低被检测出有风险,让我整改。搞拼接都有可能呀)一般用statement做预处理。最好么还是ORM。