渗透测试学习之应对安防和检测系统一

到目前为止,已经介绍了诸多攻击,但并未非常关注某个特定目标的防御方。目标必然采取某种类型的防御措施,因此需要知道如何应对这些防御,并尽可能地规避或阻断对(攻击)行为的检测。被检测到意味着攻击可能被阻止或迟滞

当前的网络采用了从防火墙,到反恶意软件,再到入侵检测系统的大量防御性设备。每类设备旨在解决一种或多种对系统的攻击或威胁。在许多情况下,(系统)将综合运用多个设备,形成一个更为完整有效的解决方案。

虽然这些设备是阻止攻击成功的障碍,但是只要应用了适当的思路和方法,就有可能战胜它们。本章将重点介绍这些安防系统及其应对方法。

检测入侵

入侵检测系统(IDS)与防盗报警器或烟雾探测器等应用或设备的作用相同:向系统所有者提供一种检测和警告潜在危险的手段。请谨记,IDs中的口代表检测,这正是该机制的预期功能——严格如此,不多不少。与许多其他设备不同,IDS是一种反应型设备,但这并不意味着它在系统的方案中作用不重要。

基于网络的入侵测试

IDS的其中一种是网络入侵检测系统(Network Intrusion Detection System, NIDS),它是一种基于硬件或软件、用于监控网络流量的设备。(NIDS中的)传感器将分析网络中传输的数据包,以确定它们的特征是恶意的还是善意的。理想情况下,应将传感器放置在承载大部分流量的线路中。

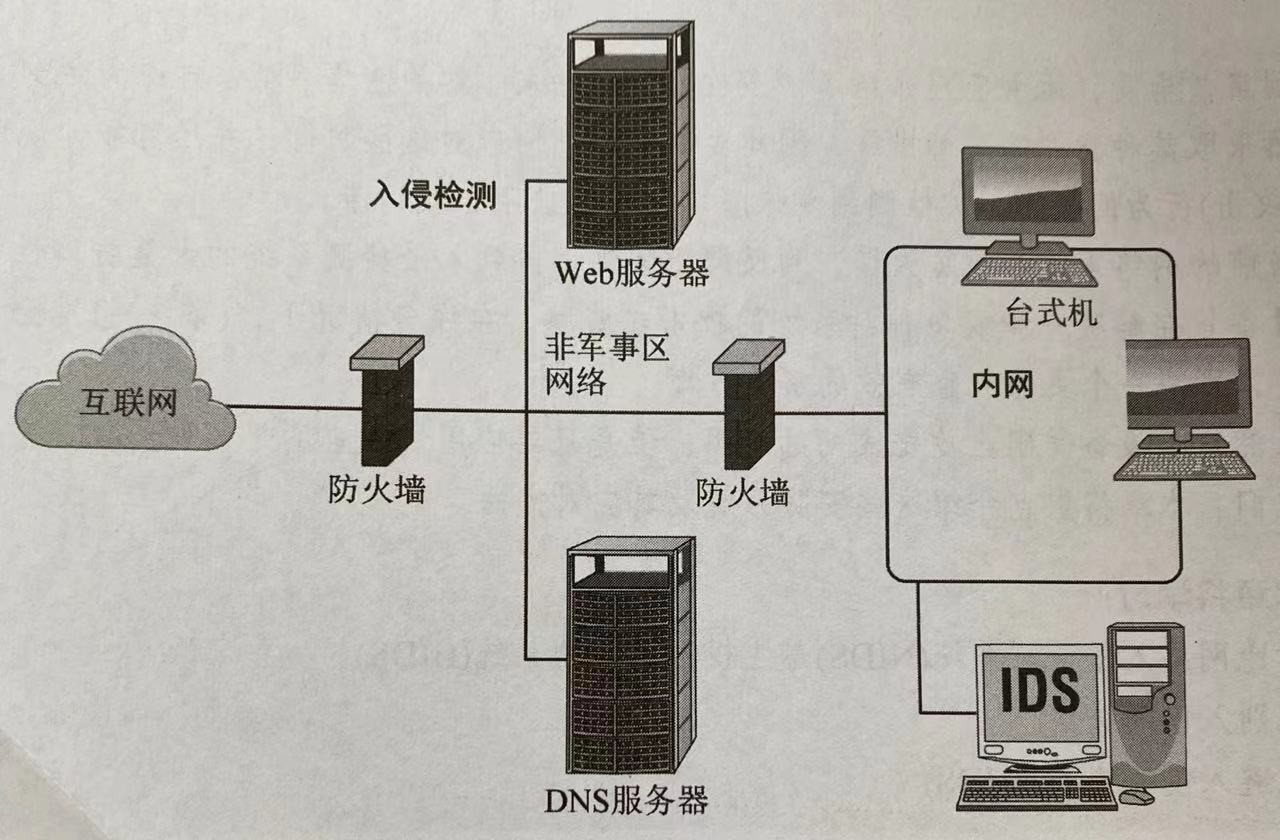

实际上,NIDS在设计和部署位置两方面都属于网络的最初防线之一。当流量进入网络时,NIDS将其与某个威胁数据集或流量模型进行比较,以查找其中存在的己知问题、特征数据或其他可能是实际攻击的活动。NIDS可以检测各种攻击,包括拒绝服务攻击、病毒、蠕虫和有害垃圾邮件以及许多其他类型的网络层次的威胁。当遇到恶意或可疑的活动时,(NIDS)通常会记录,并且可能会向负责监控(网络)环境的人员发送警报。一个部署在小型网络中的NIDS如图所示。

为使上述过程生效,除NIDS设备外,还需要以下几个组件:

传感器(Sensor):网络监视组件,该组件使用以泥杂模式运行的网卡,检查网络上的所有流量。对于NIDS而言,许多系统将配备可部署于关键资源和网段的传感器生态系统,从而可进行广泛的监控。在IDS将其传感器网络部署到环境中后,就能形成一个非常健壮的监控解决方案,检测攻击,并在攻击者有机会大显身手前,通知系统所有者。

规则引擎(Rules Engine):系统中负责将网络流量与一组己知的特征(或称规则)进行比较,用以检测攻击的部分。

监控控制台(Monitoring Console):通常是一个基于软件应用程序或硬件设备的系统,可以显示监视的活动,和标记为可疑的活动的相关通知和信息。大多数情况下,该界面是基于软件的,并且安装在用于监视信息的系统中。

网络入侵检测系统还可以根据其发现的威胁进行学习。在消息在网络中被阻断的同时,将把消息添加到对未来潜在威胁的响应树中。这样可以确保将新的病毒、网络攻击或其他可疑行为添加到检测系统数据库中,从而阻止不良活动。

由SourceFire开发的CiscoSnort是可用NIDS中最常见的。Snort确实很受欢迎,因为它高度可定制,有良好的文档,可扩展,并且免费。

网络检测引擎的分类

NIDS将检测并判断行为是恶意行为或符合已知模式的行为。在系统运行中,可以使用两种机制中的其中一种或同时使用两种机制,而每种机制都具有其优点及不足

基于特征码的检测

使用此方法的IDS将使用一个已知攻击类型的数据库,就像防病毒软件使用已知病毒和端虫的数据库一样。在IDS运行并开始根据数据库分析流量后,好戏就开场了。如果任何活动和特征码文件中的模式相匹配,则会触发警报,然后管理员即可选择他们认为合适的响应。

特征码识别在发现己知的攻击模式方面非常出色,但对任何未知的攻击特征效果很差。此外,与攻击无关的其他流量可能会触发所谓的误报报警。

随着特征码数据库大小的增加,分析流量所需的时间也将会增加,从而导致性能的下降。在有非常大量的流量通过DS,同时性能需求已经超出负载的情况下,可能无法正确屏蔽某些恶意流量。

攻击的演化和小变化可能导致单次攻击需要多个特征码进行防御。攻击代码仅仅更改一位就可能导致需要创建一个新的特征码。

基于异常的检测

在该检测系统中,通过对网络上的流量进行一段时间的分析,或者由系统所有者自行设定一些模式,创建一个基线。这些基线用于匹配与识别网络异常活动。在系统调整完成,准备就绪后,即可“开启”它,并开始就其检测到的任何超出基线的活动发送警报。

该系统需要一个正常网络活动的模型,以将其与所分析的流量进行比较。该模型必须尽可能准确,因为不正确或不完整的模型很容易导致虛假或误导性的结果。IDS应了解所监视网络上正常流量是怎样的。应分别对网络流量高峰时段——通常是在早晨,大部分用户开始上班、检查电子邮件和其他信息时——和大多数员工离开、网络活动很少的流量低谷时段建立基线。

如果IDS系统没有彻底针对网络上正常的行为进行 “训练”,那么检测中就很容易出现误报和漏报的问题。

协议异常检测

这种检测方法是基于某个特定协议的已知规则。为了判定存在何种异常,系统使用某个协议的已知规范,然后将其用作对比流量的模型。因此,通过应用该系统,有可能在新的攻击成为重大威胁并蔓延之前发现它们。

此方法可以检测新的攻击,能够先其他方法一步,检测到相同的活动并警告管理员。

检测方法依赖于协议的使用或误用,而非不断演化的攻击方法。

此方法不需要特征码更新。

该类型系统中的警报通常与其他系统的警报不同,因此应该查阅制造商提供的指南以获得参考

基于主机的入侵检测

基于主机的入侵检测系统(HIDS)部署在一个独立的系统上。HIDS将仅监视一个系统中活动,并且通常会部署在诸如域控制器或web服务器之类极其重要的系统上。HIDS也可能部署在任何服务器,有时还包括其他非服务器系统上。该类型的检测系统擅长检测系统误用以及通常称之为内部滥用的行为。由于它们在主机上的位置,它们实际上接近通过身份验证的用户自身。HIDS通常在 Windows平台上可用,但也可在Linux和Unix系统上找到。

一个运作正常的HIIDS应能跟踪系统状态,并检测流量或其他活动的变化。HIDS可以监控的活动取决于具体系统,可能包括以下内容:

- 权限滥用

- 篡改日志

- 登录失败

- 非计划的重新启动

- 安装软件

- 可疑的入站流量

- 可疑的进程

- 更改文件

- 对应用程序的请求

- 访问API

从某种意义上而言,许多用户己经以防病毒程序和安全套件的形式在其系统中安装了HIDS。这些程序通常具备监视系统状态的能力,并花费大量时间检查计算机内各个实体的活动,以及某个程序是否应该访问系统资源。但需要谨记的是,许多包含此功能的消费级安全应用程序与企业或企业系统不在一个档次上。

入侵防御系统

入侵防御系统(Intrusion Prevention System, IPS)是IDS的一个“近支表亲”。虽然IDS确实提供警报及与NIDS相同的功能,但是它们的“功能表”中提供了额外的用于阻止攻击的功能层次。NIDS是被动的,与之相对,IPS则将在检测到攻击活动时主动响应。IPS将根据其己具备的规则和配置,记录、阻止并报告被检测为恶意的内容。以下是一些不同形式的入侵防御系统:

基于网络的入侵防御系统(Network-Based Intrusion Prevention System , NIPS)

通过分析协议活动,监控整个网络的可疑流量。

无线入侵防御系统(Wireless Intrusion Prevention System, WIPS)

通过分析无线网络协议,监控无线网络中的可疑流量。

网络行为分析(Network Behavior Analysis , NBA)

检查网络流量以识别产生异常流量的威胁,例如分布式拒绝服务(DDoS)攻击、某些

形式的恶意软件以及违反策略的行为。

基于主机的入侵防御系统(Host-Based Intrusion Prevention System , HIPS)

通过分析在该主机内发生的事件,监视单个主机的可疑活动。

本作品采用《CC 协议》,转载必须注明作者和本文链接

关于 LearnKu

关于 LearnKu